绿盟杯WP

Web

- mid

文件包含 直接访问根目录flag

payload?1=../../../../../flag

Misc

签到1

Base64解密flag{c54ce9d7b4e17980dd4906d9941ed52a}NOISE

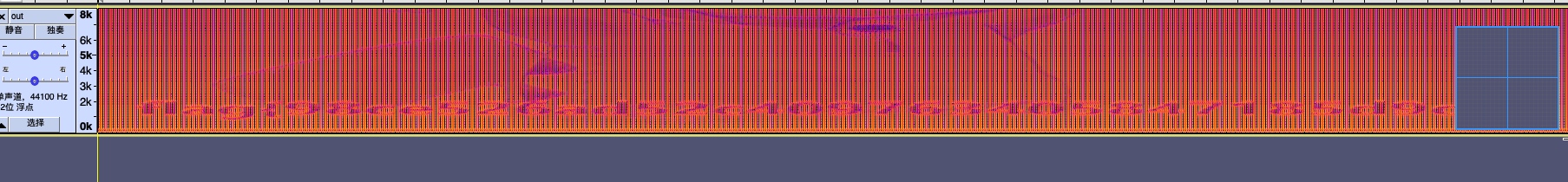

直接把out加上wav后缀,au频谱打开

huahua (队友ArrrrrrrGin)

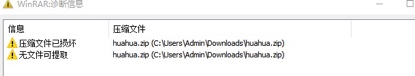

拿到文件是个压缩包,打开发现提取不了文件,提示压缩包损坏

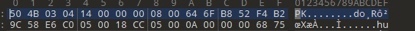

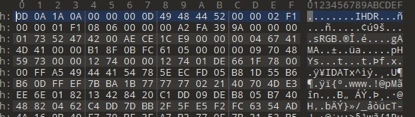

丢进010editor看看,发现头部结构被修改了[55 3A 13 14],正确的头部结构应该为[50 4B 03 04]

修改头部文件

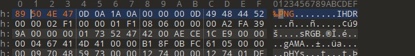

成功解压出一个PNG文件,图片打不开,丢尽010editor继续看

发现缺少PNG格式的头部结构,添加[89 50 4E 47]

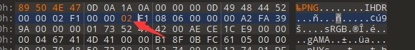

成功打开,明显发现少了一半,再看010里面的高度,修改数值

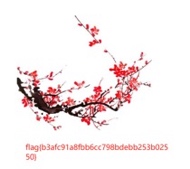

成功出现Flag

something in picture

看见图片第一眼就想起了当时做三体的痛苦

QWB原题:https://zhuanlan.zhihu.com/p/381863924

Crypto

- 签到2

根据提示知道是凯撒密码,一共26种情况,挨着试即可。

flag:flag{38c60aa8ddcfb50afa3021f40f0acdac} - easyrsa

import gmpy2

import libnum

flag=r''

e=0x10001

n=101031799769686356875689677901727632087789394241694537610688487381734497153370779419148195361726900364384918762158954452844358699628272550435920733825528414623691447245900175499950458168333742756118038555364836309568598646312353874247656710732472018288962454506789615632015856961278964493826919853082813244227

#c=pow(int(flag.encode('hex'),16),e,n)

c=59381302046219861703693321495442496884448849866535616496729805734326661742228038342690865965545318011599241185017546760846698815333545820228348501022889423901773651749628741238050559441761853071976079031678640014602919526148731936437472217369575554448232401310265267205034644121488774398730319347479771423197

dp=1089885100013347250801674176717862346181995027932544377293216564837464201546385463279055643089303360817423261428901834798955985043080308895369226243973673

for y in range(1,e):

if (e*dp - 1)%y == 0:

p = (e*dp - 1)//y + 1

if n%p == 0:

print(p)

break

p=11053512813304664001205403980123575453687621192450504620034901579967949764275064083398246623513412930654823318518405996165146764433357196545313057931182701

q=n//p

d=gmpy2.invert(e,(p-1)*(q-1))

m=pow(c,d,n)

print(libnum.n2s(int(m)))